Sodinoki樣本分析報告

2019-06-26 15:52

樣本資訊

樣本名稱: Sodinoki

樣本家族: Sodinoki

樣本類型:勒索

MD 5 : 12befdd8032a552e603fabc5d37bda35

e08d8c6d2914952c25df1cd0da66131b

SHA1: 04a12c70de87894d189be572718a9b781e192a90

96b93642444f087fc299bde75a82aef40d716eb7

文件類型: email, exe

文件大小: 456145 bytes, 280576 bytes

傳播途徑:郵件附件

專殺工具:暫無

影響系統: Windows XP, Windows Server 2003,Windows vista,Windows 7,Windows 10等64位元作業系統。

發現時間: 2019.6.13

C 2 服務器:暫無

樣本概況

此次攻擊疑似針對國內游戲測評公司任玩堂(http://www.appgame.com/),郵件偽裝成DHL貨物交付延遲通知,獲取受害者信任並誘使打開。

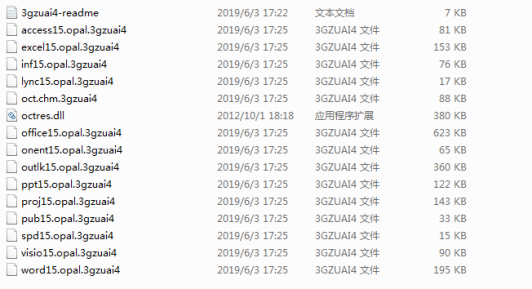

附件為壓縮包,內含四個文件,可執行文件的屬性設置為隱藏,因此正常用戶在默認設置情況下是無法看到可執行程序的存在,只能看到兩個快捷方式。在設置顯示隱藏文件後能看到所有的相關文件。

樣本危害

該病毒會惡意加密文件並勒索用戶交付贖金但不提供解密方法,如果中了此病毒將會導致文件無法還原和使用進而造成用戶經濟、財產的損失。

手工清除方法

無

應對措施及建議

1). .盡量關閉不必要的端口,如445、135,139等,對3389、5900等端口可進行白名單配置,只允許白名單內的IP連接登陸。

2).採用高強度的密碼,避免使用弱口令密碼,並定期更換密碼。

3).安裝防毒殺毒軟件並將病毒庫升級為最新版本,並定期對計算機進行全盤掃描。

4).安裝江民赤豹端點全息系統,一鍵恢復操作系統至加密前任何時間結點,無懼勒索。

5).對重要文件應及時備份,如果不幸中了勒索病毒,不要輕易支付贖金,因為很多勒索病毒其實並不提供解密功能,支付贖金只會造成更大的經濟損失。

6).不要隨意打開執行來路不明的文件。

7).不要從不可靠的渠道下載軟件,因為這些軟件很可能是帶有病毒的。

登錄檔(註冊表)行為

寫入HKEY_LOCAL_MACHINE\SOFTWARE\recfg

詳細分析報告

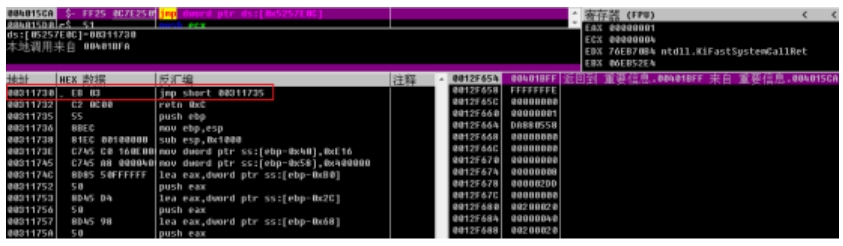

偽裝成Office Word的病毒樣本首先解密一段ShellCode,並跳轉執行該ShellCode:。

ShellCode主要功能為解密核心PayLoad並跳轉執行:

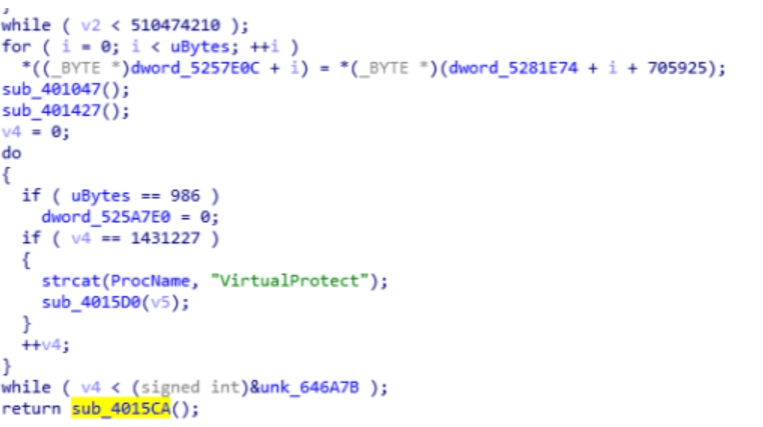

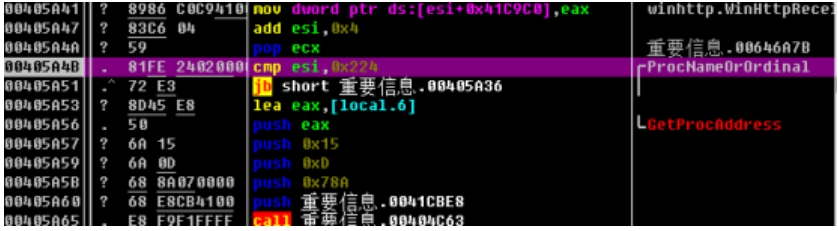

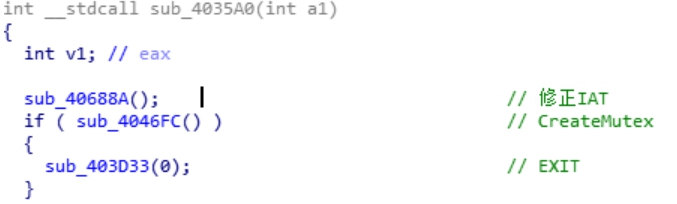

核心PayLoad為sodinokibi勒索病毒,動態解密修正137處IAT:

緊接著創建互斥,保證只有一個實例運行:

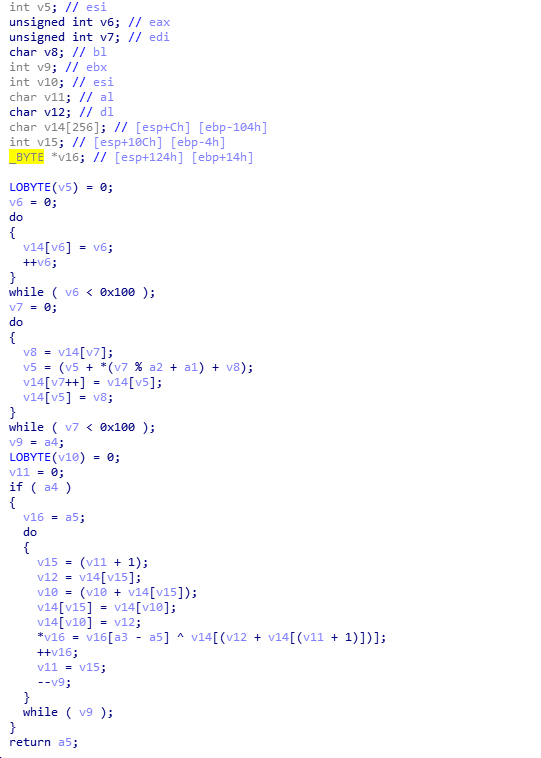

之後解密配置信息,解密函數如下:

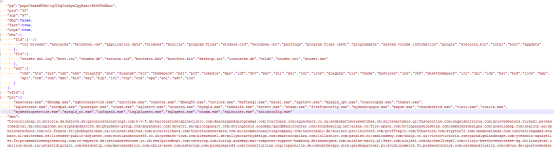

解密的配置信息包括公鑰、白名單目錄、白名單文件、白名單後綴、域名、要結束的進程等信息:

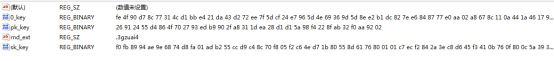

然後將公鑰、加密後的後綴等信息保存到註冊表HKEY_LOCAL_MACHINE\SOFTWARE\recfg:

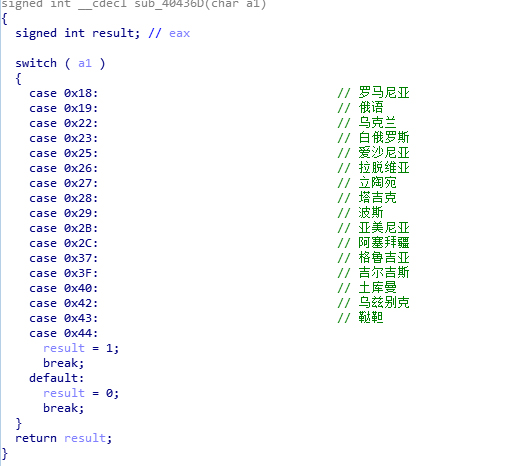

並通過GetKeyboardLayoutList獲取鍵盤佈局信息,當遇到下列語言環境時則不進行文件加密:

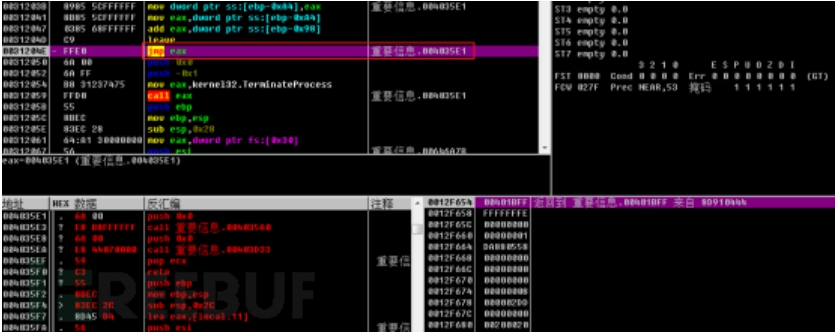

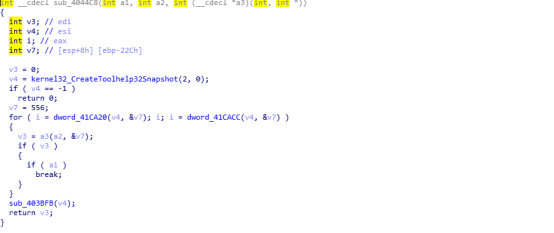

判斷當前進程是否存在配置文件中需要結束的進程,若有則結束該進程

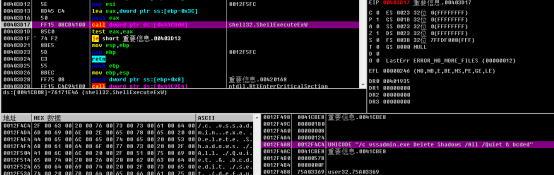

並通過執行CMD命令刪除卷影文件防止用戶恢復被加密的文件:

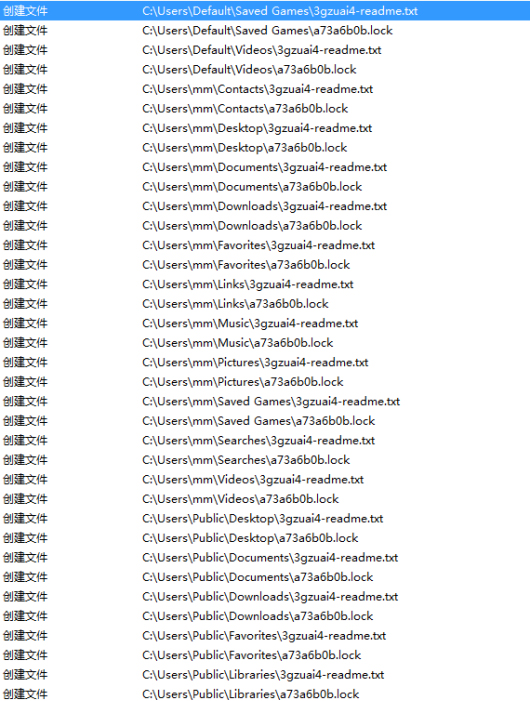

並在每個目錄下生成勒索相關信息:

最終加密除白名單配置以外的所有文件,將加密後的文件設置為之前保存在註冊表中的隨機後綴:

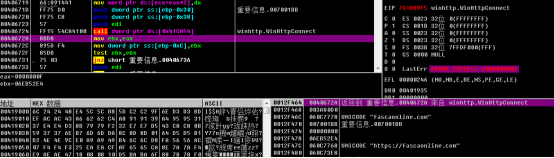

最後嘗試連接配置文件中的域名,發送受害者計算機 基本信息:

總結

由於Sodinokibi會通過電子郵件傳播,我們建議您不要打開任何未知來源的電子郵件,尤其是不要打開附件。即使附件來自常用聯繫人,我們也建議您在打開之前,使用殺毒軟件對其進行掃描,以確保它不包含任何惡意文檔或文件。。 |