“Syrk”勒索病毒瞄準遊戲行業,偽裝外掛謀取巨額贖金

2019-08-26

1 惡意程式碼概況

近期江民赤豹網路安全實驗室跟蹤捕獲一款名為“Syrk”的開源勒索軟體,該勒索軟體針對《堡壘之夜》遊戲玩家,通過偽裝成自動瞄準的外掛程式誘導遊戲玩家下載安裝,最終加密受害者電腦內的檔案實現勒索目的,由於該遊戲玩家眾多,因此受到該勒索軟體的影響範圍較大,江民網路安全實驗室第一時間對捕獲的樣本進行了詳細分析,發現該勒索軟體具有較大缺陷,因此可以在不繳納贖金的情況下進行解密,江民赤豹網路安全實驗室提醒廣大遊戲用戶謹慎使用遊戲輔助工具,安裝防毒軟體並保持更新病毒庫的習慣,防止遭受惡意程式碼的攻擊。

2 惡意程式碼信息

名稱:Syrk勒索軟體

類型:勒索軟體

MD5:da6b7ddd28dc387bcd10b180c9bdff58

SHA1:c29cd8c4370576afb63deea020bcafd8c0638de0

檔案案類型:Win32 EXE

文件大小:12849152 bytes

傳播途徑:偽裝正常檔案下載傳播、USB感染傳播

影響系統:Win7,Win8,Win10

3 惡意程式碼危害

《堡壘之夜》是一款在國內外十分受歡迎的射擊類遊戲,該系列遊戲已有超過2.5億的註冊玩家數量,其熱度幾乎能與《絕地求生》遊戲相媲美。

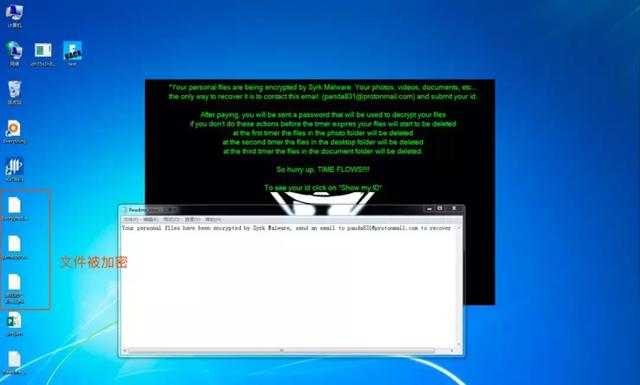

“Syrk”勒索病毒主要通過AES加密演算法加密使用者特定類型的檔案,偽裝遊戲外掛誘導下載執行,“Syrk”還會嘗試感染USB驅動器擴大傳播。“Syrk”會修改系統登錄,釋放的cry.ps1腳本,加密過程中使用標準AES演算法對指定類型的檔案進行加密,加密金鑰使用硬編碼寫在powershell檔案中,加密檔案會添加尾碼.Syrk;主程序中還會監視使用者是否啟動了Taskmgr、Procmon64、ProcessHacker三個進程,阻止使用者啟動相關的進程管理工具檢查並結束勒索軟體進程。

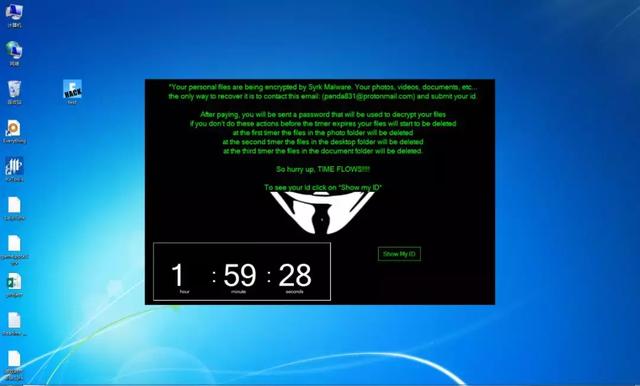

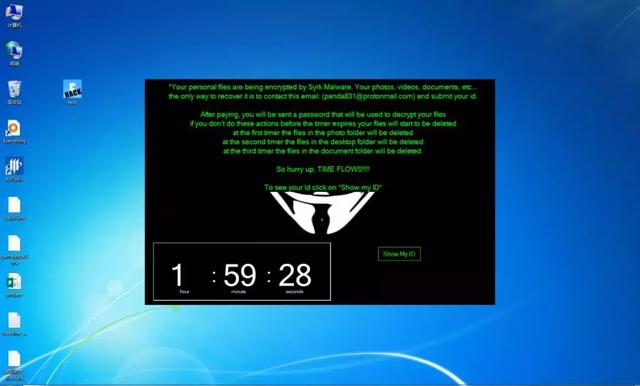

Syrk每兩個小時刪除一次檔案來誘騙用戶儘快支付贖金,啟動釋放的檔案之後,主程序直接彈出勒索提示,要求用戶在2個小時之內聯繫panda831@protomail.com進行付費解密操作。

4 應對措施及建議

1)不從網際網路下載可疑的程式執行;

2)使用USB設備前檢查拷貝的檔案是否正常;

5 檔案解密方法

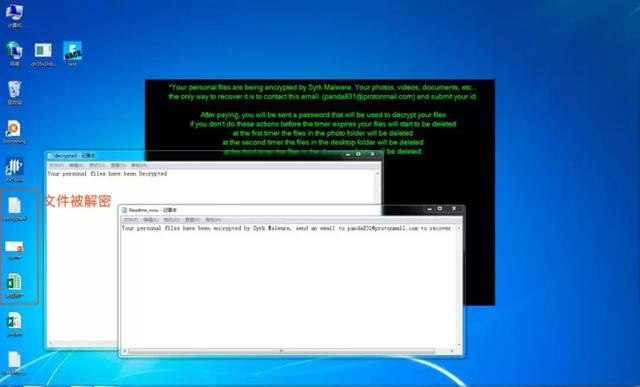

研究人員發現,此勒索樣本存在較多缺陷,通過簡單操作可以進行解密,無需交付贖金,解密方法如下:

方法一:

由於此樣本僅僅使用了AES對稱加密演算法進行加密,且金鑰直接以明文方式硬編碼在powershell腳本中,且解密腳本也嵌入在資源節中,因此最簡單的方式就是直接將資源中的解密工具複製出來按兩下即可解密;

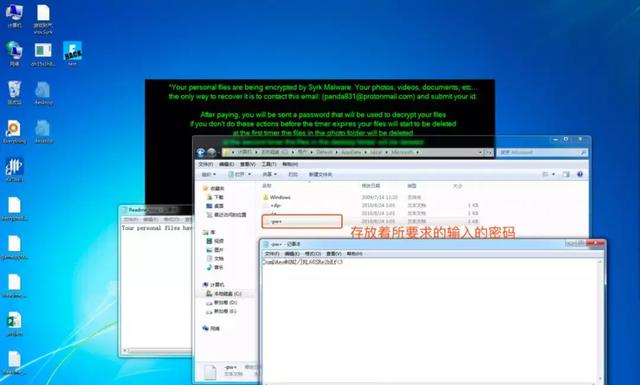

方法二:

由於惡意程式碼在編寫過程中的缺陷導致所要求的密碼也存放在了本地,可以通過C:\Users\Default\AppData\Local\Microsoft\-pw+.txt找到密碼實現解密,輸入密碼後即可正常實現檔案解密過程;

詳細分析報告請訪問:

http://www.jiangmin.com/download/Syrk.pdf

|